- 如果显示器接入的是主板IO面板中的HDMI接口,那么在安装操作系统的时候会卡在安装界面,无法操作。比如用rufus创建的安装U盘会卡在“Starting Microsoft Windows bootmgr…”。造成这一现象的原因是屏幕显示内容已经被路由到了BMC中,此时可以在BMC中看到安装界面并可在此完成安装。

- 该主板更新BIOS必须使用BMC的账号密码,默认账号是“ADMIN”,区分大小写;默认密码在主板芯片组边上的标签上。

- 该主板的TPM Header采用了超微的远古方案(9pin为1.8V Stdby),而不是较新的超微方案(9pin为3.3V Stdby),买TPM芯片的时候一定要注意。

- 该主板使用了redfish进行IPMI,非常的好用。

-

关于Supermicro H13SAE-MF主板一些需要注意的地方

-

曙光SH16-L3216 12G HBA卡固件更新

这是曙光OEM版本的L3216卡,和LSI 9305-16i的公版固件不通用。感觉其实可以强刷公版方案,因为只是NVDATA字段和校验和不匹配,不过没精力测试了。

我这个卡默认固件版本是15,我从曙光客服那里搞来了1611版本,客服说这是他们的最新版。该固件应该是解决了一些希捷硬盘的兼容性问题,但仍然不支持安全启动,因为mpt3x64.rom并没有签名。

在BIOS中进入EFI Shell模式,执行固件包中的flashIT.nsh批处理即可完成固件更新,flashIT.nsh内容如下:

sas3flash.efi -o -e 6 sas3flash.efi -f p1611_nv27_3216.fw -b mptsas3.rom sas3flash.efi -b mpt3x64.rom

(更多…)

-

编译openssl-3.3.1

我只需要加密功能,不需要openssl的网络功能。

perl Configure VC-WIN64A no-asm no-shared no-sse2 no-capieng no-ssl no-tls no-dtls no-sock --prefix=D:\openssl-3.3.1\MT --openssldir=D:\openssl-3.3.1\openssldir• no-capieng: 禁用对 Windows 加密 API 的依赖。

• no-ssl: 禁用所有版本的 SSL 协议。

• no-tls: 禁用所有版本的 TLS 协议。

• no-dtls: 禁用所有版本的 DTLS 协议。

• no-sock: 禁用套接字支持。因为openssl默认就使用了

/Zl参数,所以只编译一个/MT版本就可以了,引入到使用/MDd等其它C库链接方式的项目中也不会有警告。

-

关于SetProcessValidCallTargets函数

结论

经测试,

(更多…)SetProcessValidCallTargets函数无法设置非16字节对齐的函数地址,并不会让设置地址开始的16字节区域全部有效,而是只能让设置的地址有效(1字节),所以网上很多文章认为调用SetProcessValidCallTargets可以让CFG形同虚设的观点是怎么回事呢。我不知道。

-

更新Mattermost后404页面未找到

文章来自https://blog.masa23.jp/posts/2022/10/09/mattermost_404_page_not_found

症状

当我访问 http://<mattermost-server>/ 时,我收到 404 未找到页面。

原因

前一阶段使用 nginx 进行缓存,但由于 nginx 侧也进行了 gzip 压缩,因此被禁用了。

本来应该选择“不压缩”,但被设置为“已禁用”,并且 Web 服务器被禁用。

当它被反射时,它并没有立即禁用 Web 服务器,而是在重新启动 Mattermost 后才发生的,因此花了很长时间才找到原因。

应付

- 修复配置/config.json

- "WebserverMode": "disabled", + "WebserverMode": "uncompressed",

- 重启 Mattermost

$ sudo systemctl restart mattermost

-

关于CFG(Control Flow Guard)的几个函数

// 查看当前进程是否启用了CFG BOOL EnabledCFG() { PROCESS_MITIGATION_CONTROL_FLOW_GUARD_POLICY cfg_policy; if (GetProcessMitigationPolicy(GetCurrentProcess(), ProcessControlFlowGuardPolicy, &cfg_policy, sizeof(cfg_policy))) { printf("EnableControlFlowGuard: %d\nEnableExportSuppression: %d\n", cfg_policy.EnableControlFlowGuard, cfg_policy.EnableExportSuppression); return TRUE; } return FALSE; }(更多…)

-

Let’s encrypt生成的4个证书

文件名 文件作用 cert.pem 服务端证书 chain.pem 浏览器需要的所有证书但不包括服务端证书,比如根证书和中间证书 fullchain.pem 包括了cert.pem和chain.pem的内容 privkey.pem 证书的私钥

-

三星固态硬盘开启BitLocker硬件加密

环境

惠普战X 2023 AMD版(845 G10)

SAMSUNG 970 EVO Plus SSD 2TB

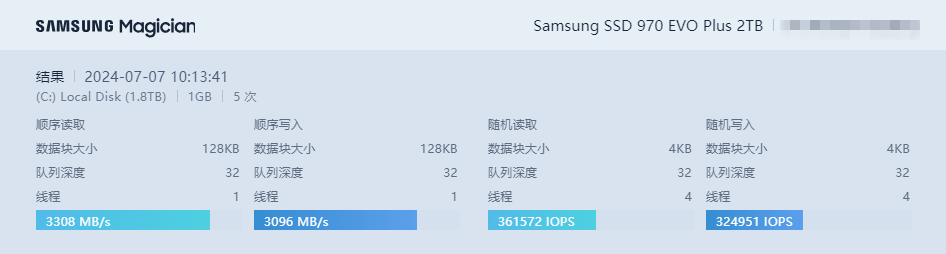

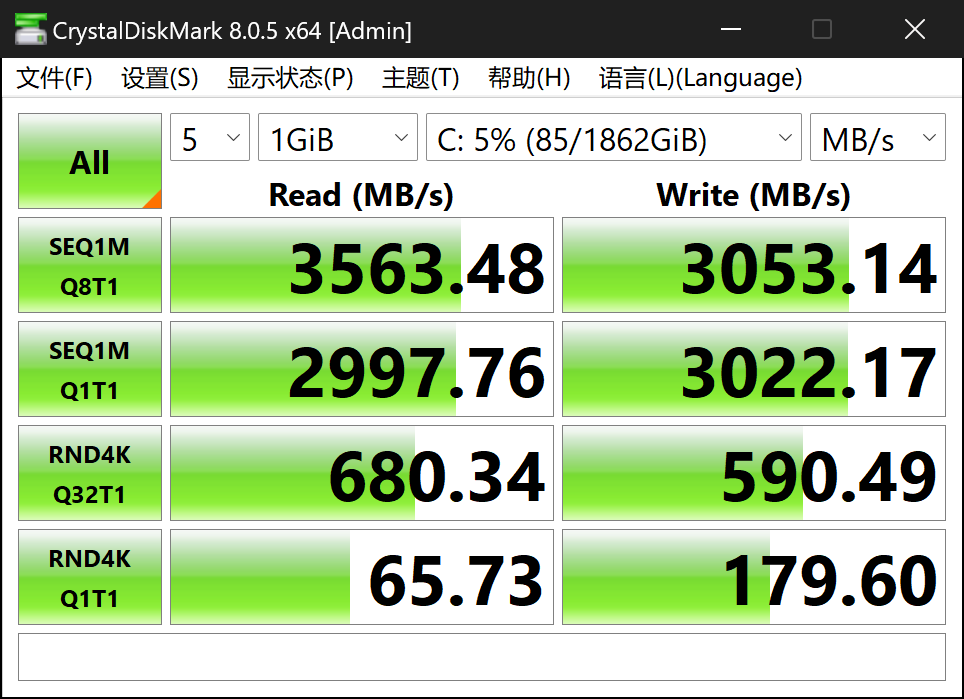

性能测试

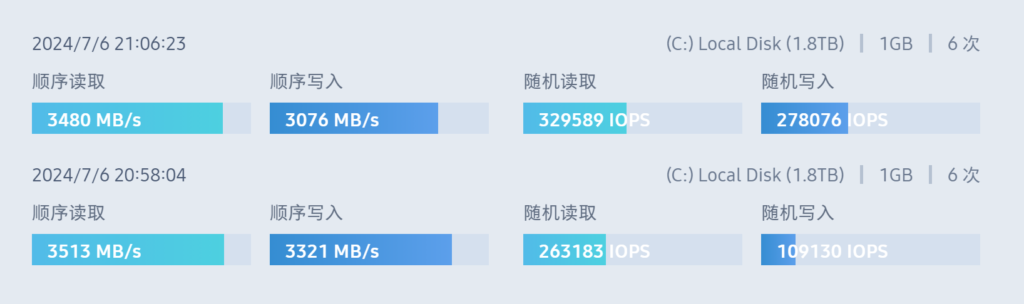

不加密和软件加密

可以看到,软件加密对随机写入的影响是非常大的。

开启硬件加密后

BitLocker硬件加密开启方法

(1/4)设置BIOS

开机按F9可以进入引导菜单,按F10进入BIOS。

进入在“安全”菜单下的“硬盘驱动器实用工具”中,勾选“允许OPAL硬盘驱动器 SID 验证”选项,按“F10”保存设置。若不勾选该选项需要给BIOS设置管理员和用户密码,并且每次开机都需要输入密码解锁硬盘。

(2/4)开启Encrypted Drive并进行Secure Erase

这里需要用到三星魔术师,在三星魔术师中进入“Encrypted Drive”功能,开启该功能后会将硬盘设置为准备加密的状态。此时需要通过三星魔术师的“Secure Erase”功能制作一个擦除U盘,引导进入此U盘擦除目标三星固态的数据。该U盘不支持“安全启动”,需要关闭“安全启动”才可以引导进该U盘。

(3/4)安装系统

正常安装Windows 11操作系统。

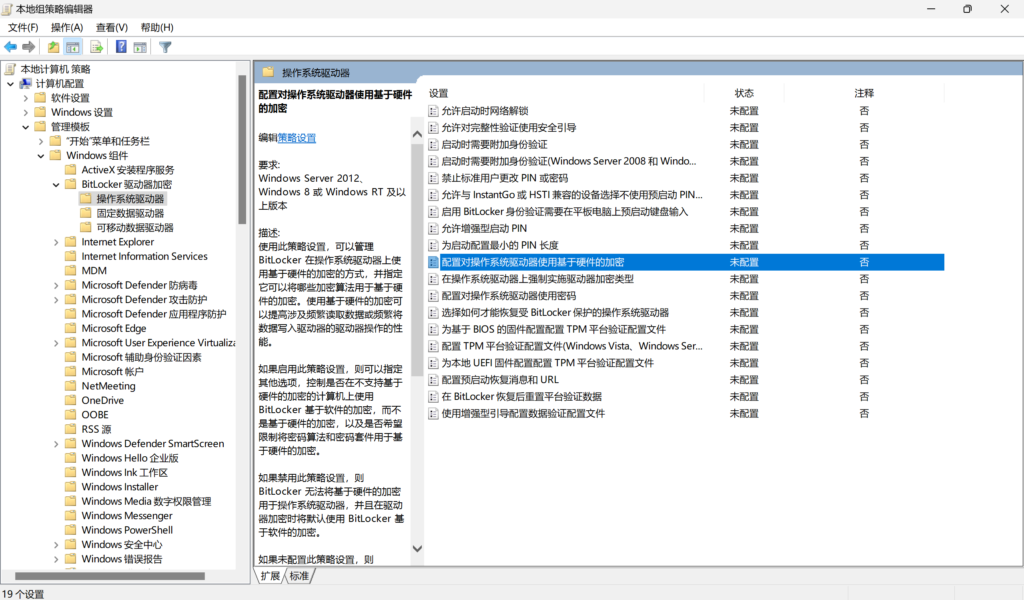

(4/4)设置并开启BitLocker

开启硬件加密

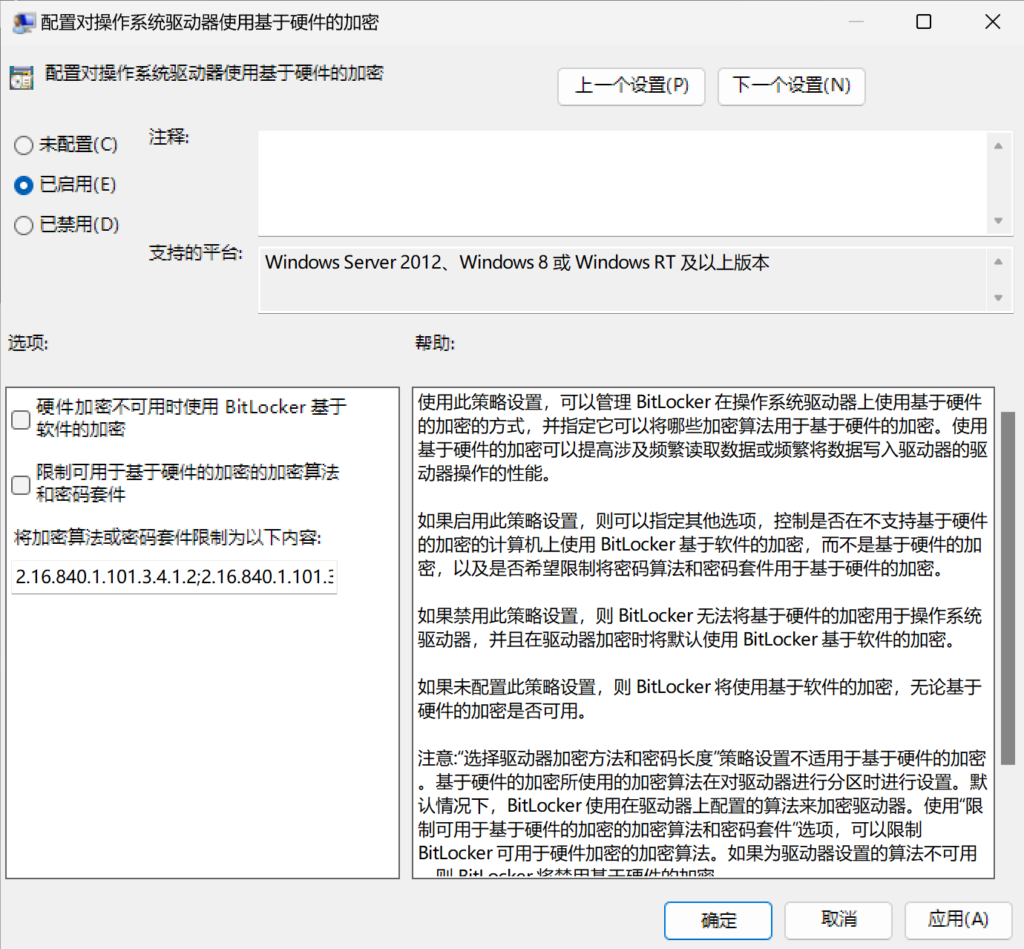

进入组策略,找到“配置对操作系统驱动器使用基于硬件的加密”设置,启用该设置,注意不要勾选“硬件加密不可用时使用BitLocker基于软件的加密”。

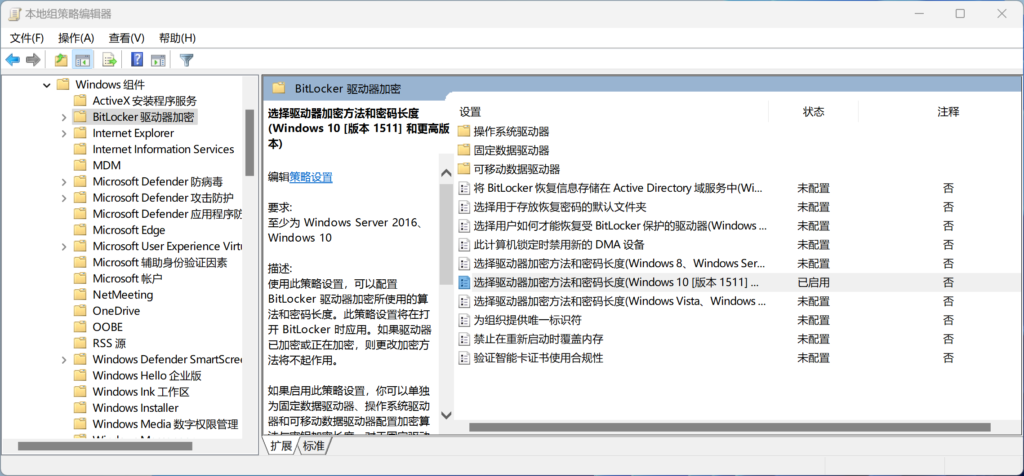

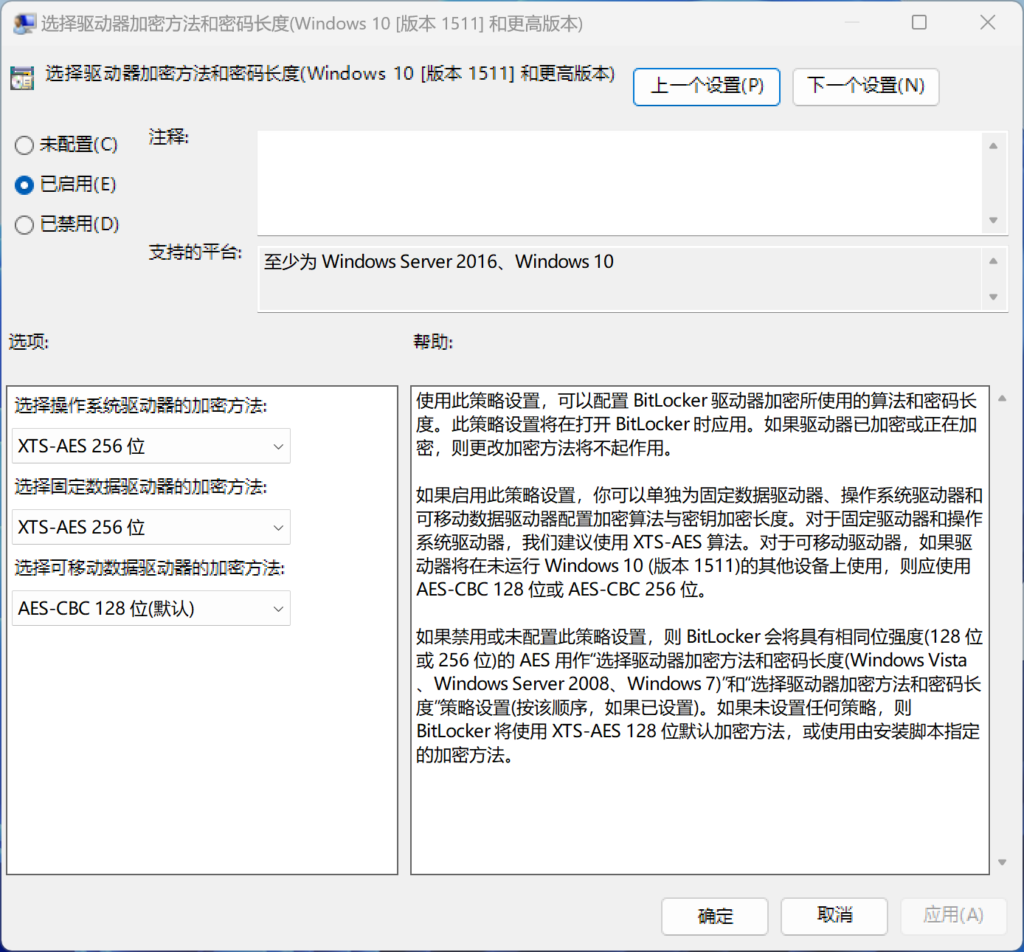

设置默认的加密强度

BitLocker默认使用的是“XTS-AES-128”,因为三星这个固态支持AES-256,所以设置为更安全的“XTS-AES-256”也不会有性能损失。

启用BitLocker加密

而后对驱动器进行BitLocker加密即可,加密时如果让用户选择加密全盘或仅加密已使用文件都是未开启硬件加密的表现。

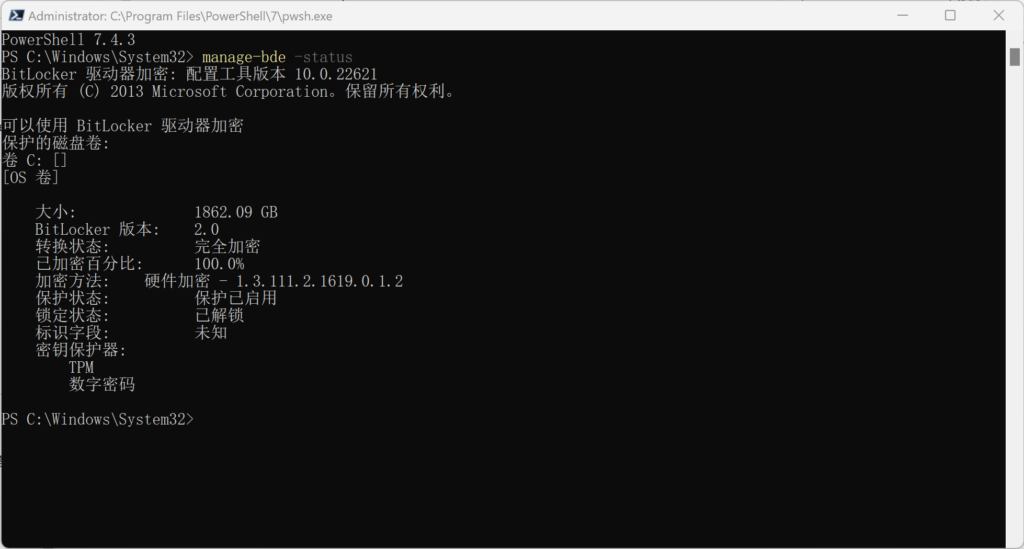

查看硬件加密是否成功

使用Powershell执行命令“

manage-bde -status”。

-

三星移动固态加密前后性能对比

使用的是三星T7 Shield 2TB,Type-C接口连接,盘内差不多有1TB的文件。

上面一行是使用三星官方加密功能后的性能,下面一行是不使用加密的性能。可以看到加密对随机写入的影响还是比较大的。

-

7940HS平台虚拟机跑分

结论

(更多…)即使是AMD 7940HS这种非大小核设计的CPU,想让虚拟机有正常的CPU性能,也需要使用管理员权限执行VMware Workstation。2024年9月3日更新,这是个BUG,且已经在VMware 17.6版本中得到解决。